- 問題1.

- 以下の文章を読み、( )内のそれぞれに入る最も適切な語句の組合せを、選択肢(ア~エ)から1つ選びなさい。

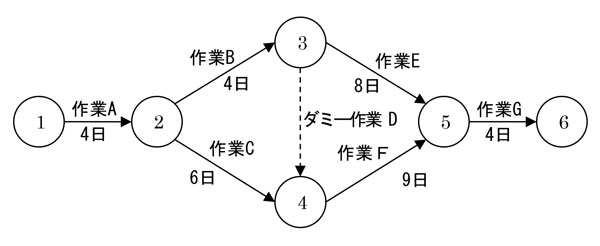

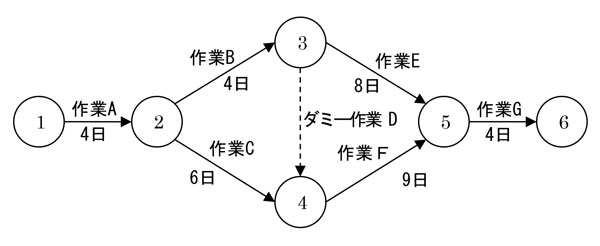

| ( a )図は、プロジェクトの日程管理や工程管理を行うための、作業工程の順番と所要時間をアローダイヤグラムで網の目状に表示した図であり、図中で作業の開始から終了までの経路のうち、最長となる経路を( b )という。下図の場合は、( c )の経路が(b)となる。 |

| ア. | (a)RACI | (b)クリティカルパス | (c)作業A→作業B→作業E→作業G |

|---|---|---|---|

| イ. | (a)RACI | (b)ルーティングループ | (c)作業A→作業C→作業F→作業G |

| ウ. | (a)PERT | (b)クリティカルパス | (c)作業A→作業C→作業F→作業G |

| エ. | (a)PERT | (b)ルーティングループ | (c)作業A→作業B→作業E→作業G |

解答:ウ

下図の経路における作業日数は、次のようにして求めることができる。

作業A→作業B→作業E→作業G = 4日+4日+8日+4日 = 20日

作業A→作業C→作業F→作業G = 4日+6日+9日+4日 = 23日

作業A→作業B→作業E→作業G = 4日+4日+8日+4日 = 20日

作業A→作業C→作業F→作業G = 4日+6日+9日+4日 = 23日

従って、作業A→作業C→作業F→作業Gの経路がクリティカルパスとなる。

- 問題2.

- 以下の文章を読み、( )に入る最も適切なものを、下の選択肢(ア~エ)から1つ選びなさい。

| QC七つ道具の一つである「パレート図」は、( )。 |

| ア. | 問題とその要因を洗い出すために用いる図であり、結果に対して原因がどのように関係し、影響しているかを表すものである |

|---|---|

| イ. | 母集団を、ある特徴によっていくつかのグループに分けることであり、品質に影響する原因とその影響度を把握することできる |

| ウ. | 出現度の高い項目順に縦棒グラフで表し、累積比率を折れ線グラフで表した複合グラフであり、どの項目に問題があるかを把握することができる |

| エ. | 工程の管理を行うために用いる図であり、偶然のばらつきと異常原因によるばらつきを区別することができる |

解答:ウ

| ア. | 「特性要因図」の説明である。 |

| イ. | 「層別」の説明である。 |

| エ. | 「管理図」の説明である。 |

- 問題3.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| 「不正競争防止法」における不正競争行為の具体例に該当しないものはどれか。 |

| ア. | 不正な目的で、他社の商品やサービスなどと同一・類似のドメイン名を使用する権利を取得・保有またはそのドメイン名を使用する行為 |

|---|---|

| イ. | ライバル関係にある他社の信用を低下させる目的で、客観的事実に反する事実を告知したり、偽りの情報をインターネット上などに流す行為 |

| ウ. | 不正な目的で、クレジットカードやキャッシュカード、プリペイドカードなどの偽造をする行為 |

| エ. | 不正な手段によって、他社の顧客名簿や新規事業計画、価格情報などの機密情報を盗み出し、それを第三者に開示する行為 |

解答:ウ

| ア. | 「不正競争防止法」における「ドメイン名の不正取得等の行為」の具体例である。 |

| イ. | 「不正競争防止法」における「信用毀損行為」の具体例である。 |

| ウ. | 「刑法」における「支払用カード電磁的記録不正作出等」の具体例である。 |

| エ. | 「不正競争防止法」における「営業秘密の侵害」の具体例である。 |

- 問題4.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| BYOD導入のメリット・デメリットに関する記述のうち、不適切なものはどれか。 |

| ア. | 導入のデメリットとして、端末の紛失や盗難によって、企業の情報が漏えいしてしまう危険性が高まることが挙げられる。 |

|---|---|

| イ. | 導入のデメリットとして、従業員側は仕事とプライベートの境界線がつけにくくなり、企業側は労務管理が複雑化してしまうことが挙げられる。 |

| ウ. | 導入のメリットとして、大規模災害などでオフィスが被災した場合であっても、社外で業務を継続できるようになることが挙げられる。 |

| エ. | 導入のメリットとして、不正プログラムによる感染を抑えることができ、アプリケーションのインストールの制限も厳密にできることが挙げられる。 |

解答:エ

BYODとは、個人で所有している私物のスマートフォンなどの端末を業務に使用することである。

私物のスマートフォンなどを利用するため、機能制限などの管理はしにくく、プライベートでインストールしたアプリケーションによって不正プログラムに感染する危険性もあり、セキュリティ対策が難しいというデメリットがある。

- 問題5.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| 部外者への対策に関する記述のうち、最も適切なものはどれか。 |

| ア. | リフォーム工事など、数日間入退室を繰り返す業者に対しては、初日だけ、入室前に単票形式の来訪者受付票などに必要事項を記入してもらい、そのうえでゲストバッジやゲストカードを貸与する。貸与したゲストバッジは、番号などを受付票に記入し、最終日に、忘れずに回収する。 |

|---|---|

| イ. | 清掃業者などの日常的にオフィス内に立ち入る業者に対しては、出入り可能なエリアを限定したうえで、安全管理に関する事項や機密情報の非開示に関する事項を盛り込んだ契約書を取り交わして入退管理に用いるIDカードを発行し、必要に応じてマスターキーなどを貸与する。 |

| ウ. | 宅配業者との荷物の受渡しは、セキュリティエリアとオープンエリアの境界に受渡コーナーを設けるのが望ましいが、物理的に境界を設けることが難しい場合は、そのままで良い。 |

| エ. | 在職時に使用していた入退管理に用いるIDカードや社員証などは、返却を確認し、管理台帳などに記載して管理すれば、本人が退職後は、IDなどを使用できないように設定の変更などを行う必要はない。 |

解答:イ

| ア. | リフォーム工事など、数日間入退室を繰り返す業者に対しては、初日だけでなく、作業の日はその都度、入室前に単票形式の来訪者受付票などに必要事項を記入してもらい、そのうえでゲストバッジやゲストカードを貸与する。貸与したゲストバッジは、番号などを受付票に記入し、退出時は忘れずに回収する。 |

| ウ. | 宅配業者との荷物の受渡しは、セキュリティエリアとオープンエリアの境界に受渡コーナーを設けるのが望ましい。物理的に境界を設けることが難しい場合は、パーティションなどを設置して、セキュリティエリア内が見えないように物理的な壁を設ける。 |

| エ. | 在職時に使用していた入退管理に用いるIDカードや社員証などは、返却を確認し、管理台帳などに記載して管理していたとしても、本人が退職後は、IDなどを使用できないように設定の変更などを行う。 |

- 問題6.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| システムの障害対策や災害対策に関する記述のうち、最も適切ではないものはどれか。 |

| ア. | 故障や障害が発生することを前提として、障害などが発生しても、その影響を最小限にすることは、フォールトマスキングである。 |

|---|---|

| イ. | 誤操作しても影響が出ない、または、誤操作できないような構造や仕組みに設計することは、フールプルーフである。 |

| ウ. | 故障や障害が発生し異常な状態に陥った際に、システムを停止するなどにより、なるべく安全な状態に移行することは、フェールセーフである。 |

| エ. | 故障や障害が発生した際に、問題となっている箇所を切り離したり、停止させたりすることにより、機能や性能を低下させてシステムの稼働を継続することは、フェールソフトである。 |

解答:ア

故障や障害が発生することを前提として、障害などが発生しても、その影響を最小限にすることを、フォールトトレランスという。フォールトマスキングとは、故障や障害が発生しても、外部に影響が及ばないような仕組みにすることである。

- 問題7.

- 以下の文章を読み、( )に入る最も適切なものを、下の選択肢(ア~エ)から1つ選びなさい。

| APT攻撃とは、( )を指すものである。 |

| ア. | 標的型攻撃の一種であり、高度標的型攻撃や継続的標的型攻撃などとも呼ばれ、多角的な手法で継続性のある攻撃 |

|---|---|

| イ. | SNSサイトや掲示板などの動的にWebページを生成するWebサイトやサービスにおけるぜい弱性、またはそのぜい弱性を狙った攻撃 |

| ウ. | ユーザの意図にかかわらず、Webサイト閲覧時に自動的に不正プログラムをユーザのコンピュータに転送させて、マルウェアの侵入・感染などを狙う攻撃 |

| エ. | IPアドレスとMACアドレスの対応付けに用いるプロトコルであるARPの応答を偽装する手法であり、ARPキャッシュポイズニングとも呼ばれる攻撃 |

解答:ア

| イ. | クロスサイトスクリプティングの説明である。 |

| ウ. | ドライブバイダウンロード攻撃の説明である。 |

| エ. | ARPスプーフィングの説明である。 |

- 問題8.

- 以下の文章を読み、( )に入る最も適切なものを、下の選択肢(ア~エ)から1つ選びなさい。

| 楕円曲線暗号は、( )暗号方式である。 |

| ア. | ElGamal方式を改良して、署名の長さを160bit×2に短縮し、秘密鍵の生成などを特定の方法で運用する |

|---|---|

| イ. | RSAよりも短い鍵長で同等の安全性を提供できる。そのためコンピュータの負荷を軽減することができ、ICカードなどの処理能力の限られた機器に使用される |

| ウ. | ブロック暗号の一つであり、2001年に無償化の宣言がされた。鍵長は128ビット、192ビット、256ビットの3種類から選択できる |

| エ. | 非常に大きな数の素因数分解の困難さを安全性の根拠としている方式であり、セキュリティレベルを維持するため、年々鍵長を増大させている |

解答:イ

| ア. | DSAの説明である。 |

|---|---|

| ウ. | Camelliaの説明である。 |

| エ. | RSAの説明である。 |

- 問題9.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| 二要素認証の具体例に該当するものはどれか。 |

| ア. | 業務用のパソコンの起動時にユーザID・パスワードを入力し、その後、社内掲示板のログイン画面でユーザIDと10桁の暗証番号を入力することにより認証を行う。 |

|---|---|

| イ. | 業務用のパソコンの起動時にユーザID・パスワードを入力し、次に表示されるスケジューラーの起動画面で、あらかじめ登録してある秘密の質問の答えを入力することにより認証を行う。 |

| ウ. | Webサービスのログイン画面でユーザID・パスワードを入力し、その後、あらかじめ番号を登録しておいたスマートフォンに送信される1回限り有効のコードを認証画面に入力することにより認証を行う。 |

| エ. | Webサービスのログイン画面でユーザID・パスワードを入力し、ログイン後、あらかじめ登録してあるセキュリティ質問の答えを入力することにより認証を行う。 |

解答:ウ

二要素認証は、2ファクタ認証や2FA(2-factor authentication)などとも呼ばれ、認証の要素を2つ用いて本人認証を行う。「知識認証+所有物認証」や「知識認証+生体認証」などの組合せで、異なる要素による認証が求められる。

したがって、選択肢ウは、パスワードとスマートフォンを用いた認証であり、「知識認証+所有物認証」となることから、2要素認証に該当する。

したがって、選択肢ウは、パスワードとスマートフォンを用いた認証であり、「知識認証+所有物認証」となることから、2要素認証に該当する。

- 問題10.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| DoS攻撃の種類に関する記述のうち、最も適切ではないものはどれか。 |

| ア. | SYN FLOOD攻撃は、クライアントから最後のACKパケットを返さずに、SYNパケットだけを大量に送りつける攻撃である。この攻撃を受けたサーバは、SYNパケットの送信元からのACKパケットをタイムアウトになるまで待ち続けることになり、それによってメモリが消費されたままになってしまう。 |

|---|---|

| イ. | LAND攻撃は、攻撃者がSYNパケットを送信し、送信相手を無限ループに陥らせる攻撃手法である。SYNパケットを受信している間は他の処理が行えなくなるため、コンピュータが動作不能となる。 |

| ウ. | TEAR DROP攻撃は、IPパケットの順番を示す情報を偽造してターゲットに送りつけることにより、ターゲットのサーバの処理を停止させる攻撃である。この攻撃を受けたサーバは、不正なIPパケットを組み立てる処理でエラーが発生し、それによって処理が停止してしまう。 |

| エ. | FREAK攻撃は、ネットワーク管理に使うpingコマンドを悪用し、ターゲットを使用不能にする攻撃である。pingコマンドを使って許容量を超えるサイズのIPパケットを送りつけ、ターゲットとなるサーバの処理能力を低下させたり、停止させることなどを行う。 |

解答:エ

「ネットワーク管理に使うpingコマンドを悪用し、ターゲットを使用不能にする攻撃である。pingコマンドを使って許容量を超えるサイズのIPパケットを送りつけ、ターゲットとなるサーバの処理能力を低下させたり、停止させたりするのは、Ping of Death攻撃である。

- 問題11.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| 脅威とその対策に関する記述のうち、最も適切ではないものはどれか。 |

| ア. | SQL構文を記述する際、パラメータ部分などにプレースホルダと呼ばれる記号を使うことにより、レインボーテーブル対策を行うようにする。 |

|---|---|

| イ. | サーバなどから放射される電磁波が遮断される部屋に機器を設置するなどにより、テンペスト攻撃による情報漏えいを防ぐようにする。 |

| ウ. | 全社のドメイン情報をまとめて管理することにより、自社のサイトをドメイン名ハイジャックから守ることが可能である。 |

| エ. | バッファオーバーフローの対策として、Webアプリケーションなどのプログラミング時には、バッファの境界値のチェックやバッファサイズの指定などの対処が必要となる。 |

解答:ア

SQL構文を記述する際、パラメータ部分などにプレースホルダと呼ばれる記号を使うことにより、SQLインジェクション対策を行うようにする。 なお、レインボーテーブルはレインボー攻撃とも呼ばれ、ハッシュ値からパスワードを推測する攻撃手法である。

- 問題12.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| セキュアな通信技術に関する説明として最も適切ではない記述は、次のうちどれか。 |

| ア. | IPsecのカプセル化を行うモードの1つであるトランスポートモードでは、ホストがIPパケットを送信する際にIPsecを使用し、IPヘッダを暗号化せずにデータ部のみが暗号化される。 |

|---|---|

| イ. | IPsecのカプセル化を行うモードの1つであるトンネルモードでは、IPsecを使用してIPパケット全体が暗号化され、そこに新しいIPヘッダが付加されて送信される。 |

| ウ. | トンネリングとは、例えば、2台の端末がインターネットを介して送受信を行う際に、本来使用しているプロトコルのパケットをPPTPなどのトンネリングプロトコルによってカプセル化することにより、インターネット上に仮想的にトンネルのような経路を作って通信を行う技術のことである。 |

| エ. | OP25Bは、ハイブリッド暗号方式を使い、メールの暗号化やデジタル署名によって、なりすましや改ざんなどを検知するソフトウェアである。 |

解答:エ

ハイブリッド暗号方式を使い、メールの暗号化やデジタル署名によって、なりすましや改ざんなどを検知するソフトウェアは、PGPである。OP25Bは、ISP(インタネットサービスプロバイダ:Internet Services Provider)のユーザが、外部のメールサーバ経由でメールを送信できなくするための対策である。

- 問題1.

- 以下の文章を読み、( )に入る最も適切なものを、下の選択肢(ア~エ)から1つ選びなさい。

| 情報セキュリティの7要素の一つである「可用性」の具体例として、( )ことが挙げられる。 |

| ア. | 停電やシステム障害が発生しても、システムを継続して利用できるような仕組みにする |

|---|---|

| イ. | アクセスログを取得しておき、いつ・誰が・どの情報に・どのような操作を行ったかを追跡できるようにする |

| ウ. | アクセス可能な端末を限定し、その端末を施錠管理できる部屋に設置する |

| エ. | システムの機器の設定内容が、不正に書き換えられないようにする |

解答:ア

| イ. | 「責任追跡性」の具体例である。 |

| ウ. | 「機密性」の具体例である。 |

| エ. | 「完全性」の具体例である。 |

- 問題2.

- 以下の文章を読み、( )に入る最も適切なものを、下の選択肢(ア~エ)から1つ選びなさい。

| 「不正アクセス禁止法」における「不正アクセス行為を助長する行為」には、( )などの行為が該当する。 |

| ア. | セキュリティホールを悪用してネットワークに侵入する |

|---|---|

| イ. | 正規利用者のユーザID・パスワードを無断で利用し、アクセス制限がなされているコンピュータにアクセスする |

| ウ. | 相手が不正アクセスに使う目的があることを知りながら、他人にユーザID・パスワード等を提供する |

| エ. | スタンドアロンのコンピュータ内の情報を不正に入手する |

解答:ウ

| ア. | 不正アクセス行為に該当する。 |

| イ. | 不正アクセス行為に該当する。 |

| エ. | 「不正アクセス禁止法」における不正アクセス行為は、ネットワークを介して行われた行為を対象としている。そのため、スタンドアロンのコンピュータを不正に操作しても、不正アクセス行為や不正アクセス行為を助長する行為とはならない。 |

- 問題3.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| リスク対応を、リスクの低減・リスクの回避・リスクの移転・リスクの保有の4つに分類した場合、リスクの低減の具体例に該当しないものはどれか。 |

| ア. | 不正な目的で、他社の商品やサービスなどと同一・類似のドメイン名を使用する権利を取得・保有またはそのドメイン名を使用する行為 |

|---|---|

| イ. | ライバル関係にある他社の信用を低下させる目的で、客観的事実に反する事実を告知したり、偽りの情報をインターネット上などに流す行為 |

| ウ. | 不正な目的で、クレジットカードやキャッシュカード、プリペイドカードなどの偽造をする行為 |

| エ. | 不正な手段によって、他社の顧客名簿や新規事業計画、価格情報などの機密情報を盗み出し、それを第三者に開示する行為 |

解答:エ

「リスクの回避」の具体例である。

「雨の少ない地域に移転する」という対策によって、「水害」というリスクを回避したこととなる。

- 問題4.

- 以下の文章を読み、( )内のそれぞれに入る最も適切な語句の組合せを、選択肢(ア~エ)から1つ選びなさい。

| トラッシングへの対策として、( )することが挙げられる。 |

| ア. | メモ書きであっても、個人情報が記載されている紙は、シュレッダーで細断してから廃棄 |

|---|---|

| イ. | 出入口は常時施錠し、入退室のログは定期的に確認 |

| ウ. | サイバーレンジトレーニングやレッドチーム演習などを実施 |

| エ. | 本人確認ができない投稿などは、そのアカウントを安易にフォローしないように |

解答:ア

トラッシングとは、ごみとして廃棄された書類やUSBメモリ、CD/DVDなどから、情報を盗み出す手口である。

- 問題5.

- 以下の文章を読み、( )に入る最も適切なものを、下の選択肢(ア~エ)から1つ選びなさい。

| 入退管理システムにおけるアンチパスバックとは、( )仕組みである。 |

| ア. | 特定のルートを通らないと入室できないようにする |

|---|---|

| イ. | 入室した際の認証記録がない入室者を退室させない |

| ウ. | 入室の際は2人を同時に照合しないと認証・解錠されず、退室の際は1人を残してもう一方の1人が退室しようとすると解錠されない |

| エ. | 入口側の扉と出口側の扉のいずれか一方が必ず閉扉している状態となる |

解答:イ

| ア. | 「ルートチェック」の説明である。 |

| ウ. | 「ツーパーソン制御」の説明である。 |

| エ. | 「インターロックゲート」の説明である。 |

- 問題6.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| UPSの説明に該当するものはどれか。 |

| ア. | 通信制御装置の一つであり、ネットワーク上でサーバの負荷を分散するものである。 |

|---|---|

| イ. | バッテリーを内蔵し、予期せぬ停電や電源異常などが発生した際に、コンピュータなどに一定時間電力を供給し続ける装置である。 |

| ウ. | 1台で総合的にセキュリティ機能を提供する製品である。 |

| エ. | パソコン、スマートフォン、タブレットなどの、複数のデバイスでデータを共有することができる装置である。 |

解答:イ

| ア. | 「ロードバランサ」の説明である。 |

| ウ. | 「UTMアプライアンス」の説明である。 |

| エ. | 「NAS」の説明である。 |

- 問題7.

- 以下の文章を読み、( )内のそれぞれに入る最も適切な語句の組合せを、選択肢(ア~エ)から1つ選びなさい。

| パスワードクラックの代表的な手法として、( a )攻撃や( b )攻撃などがある。(a)攻撃とは、パスワードを固定して、ユーザIDを次々に変えてログインを試す攻撃である。一方、(b)攻撃とは、パスワードの文字列として考えられるすべての組合せを順に試していき、パスワードを破ろうとする攻撃である。 また、Webサイトから流出したユーザIDとパスワードのリストを用いて、他のWebサイトにログインを試みるパスワードリスト攻撃がある。この攻撃への効果的な対策の一つとして、( c )ことが挙げられる。 |

| ア. | (a)リバースブルートフォース | (b)ブルートフォース | (c)パスワードには「#」や「%」などの記号を含める |

|---|---|

| イ. | (a)リバースブルートフォース | (b)ブルートフォース | (c)同一パスワードの複数のサイトでの使回しを禁止する |

| ウ. | (a)ブルートフォース | (b)リバースブルートフォース | (c)パスワードには「#」や「%」などの記号を含める |

| エ. | (a)ブルートフォース | (b)リバースブルートフォース | (c)同一パスワードの複数のサイトでの使回しを禁止する |

解答:イ

ブルートフォース攻撃は「総当たり攻撃」とも呼ばれ、リバースブルートフォース攻撃は「逆総当たり攻撃」とも呼ばれる。

- 問題8.

- 以下の文章を読み、( )に入る最も適切なものを、下の選択肢(ア~エ)から1つ選びなさい。

| シングルサインオンを導入した場合、( )ことが挙げられる。 |

| ア. | 利用者側のメリットとして、パスワード入力時にガイダンスが表示されるため、パスワードの誤入力を防げる |

|---|---|

| イ. | 利用者側のメリットとして、複数のユーザIDに対して、共通したパスワードを設定することができるため、多数のパスワードを覚える必要がなくなる |

| ウ. | 管理者側のメリットとして、認証情報の管理を一元化することによって、パスワード管理の負担が軽減される |

| エ. | 管理者側のメリットとして、個々のユーザに応じたパスワードが自動生成されるため、パスワード発行の手続きが省略できる |

解答:ウ

シングルサインオンとは、1回のユーザ認証によって、関連する他のサーバや業務用アプリケーション、クラウドサービスなどの複数のシステムの利用が可能になる仕組みである。

- 問題9.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| 水飲み場型攻撃の説明に該当するものはどれか。 |

| ア. | インターネットバンキングサイト上でユーザが振込操作を行うとき、マルウェアが操作内容を改ざんすることで、振込金額を詐取しようとする攻撃である。 |

|---|---|

| イ. | ターゲットとなるユーザが普段アクセスするWebサイトを改ざんし、そのサイトを閲覧しただけで不正プログラムに感染するように仕掛ける攻撃である。 |

| ウ. | 本来のドメイン名登録者のユーザID・パスワードを盗み出し、登録者以外の第三者による、ドメイン名の乗っ取りを行う攻撃である。 |

| エ. | セキュリティ上のぜい弱性が発見された時に、開発者側からパッチなどのぜい弱性への対策が提供されるより前に、そのぜい弱性をつく攻撃である。 |

解答:イ

| ア. | MITB攻撃の説明である。 |

| ウ. | ドメインハイジャックの説明である。 |

| エ. | ゼロディ攻撃の説明である。 |

- 問題10.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| 暗号方式の種類に関する記述のうち、最も適切ではないものはどれか。 |

| ア. | 共通鍵暗号方式の一つであるAESは、強度が低くなったDESの代わりに制定された米国政府標準のブロック暗号の規格であり、無線LANの暗号化規格WPA2で使用されている。 |

|---|---|

| イ. | 共通鍵暗号方式の一つであるRCは、DESよりも高速な処理が可能な暗号化の規格の総称であり、ブロック単位で暗号化・復号を行うRC2やRC5、ビット単位で暗号化・復号を行うRC4などがある。 |

| ウ. | 公開鍵暗号方式の一つであるECC(楕円曲線暗号)は、暗号を解読するのに非常に大きな素因数分解を行う必要があり、鍵に使用できるビット長には、512ビット、1,024ビット、2,048ビットなどがある。 |

| エ. | 公開鍵暗号方式の一つであるDSAは、エルガマル署名を改良して作られた暗号方式であり、鍵長が1,024ビット以下で、署名鍵の生成などを特定の方法で運用するデジタル署名に利用されている。 |

解答:ウ

暗号を解読するのに非常に大きな素因数分解を行う必要があり、鍵に使用できるビット長には、512ビット、1,024ビット、2,048ビットなどがあるのは、公開鍵暗号方式のRSAである。

なお、楕円曲線暗号は、楕円曲線という特殊な計算を使って暗号化する方式であり、RSAよりも短い長さで鍵の暗号化を行うことができるため、ICカードなどのハードウェアで使用されることがある。

- 問題11.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| ファイル形式などに関する次の記述のうち、最も適切ではないものはどれか。 |

| ア. | MP3は、MPEG1の音声部分の圧縮アルゴリズムのうち、レイヤ3と呼ばれるアルゴリズムによって圧縮化される音声ファイルの形式である。 |

|---|---|

| イ. | TXTは、文字コードのみで構成されたファイル形式であり、ほとんどのOSやアプリケーションソフトが読込みや書出しに対応している。 |

| ウ. | PDFは、文字情報だけではなく、フォントや文字のサイズ、文字飾り、埋め込まれた画像などの情報が保存できるファイル形式であり、コンピュータの機種や環境、OSなどに依存せずに、オリジナルとほぼ同じ状態で文章や画像などの閲覧が可能である。 |

| エ. | RTFは、Windowsなどの環境で実行できるプログラムが収められた形式のファイルであり、一般的に、ダブルクリックすることによりそのプログラムが起動できるようになっている。 |

解答:エ

Windowsなどの環境で実行できるプログラムが収められた形式のファイルであり、一般的に、ダブルクリックすることによりそのプログラムが起動できるようになっているのは、EXEである。

- 問題12.

- 次の問いに対応するものを、選択肢(ア~エ)から1つ選びなさい。

| 「NFC」の説明に該当する記述はどれか。 |

| ア. | バス形式でコンピュータとマウスやキーボード、プリンタなどを接続するためのインタフェース規格であり、給電にも使用されている。 |

|---|---|

| イ. | コンピュータなどの主基板(マザーボード)などに格納されたファームウェアの一種であり、起動時のOSの読み込みや、接続された装置・機器に対する基本的な入出力制御などを行うものである。 |

| ウ. | スーパーやコンビニなどの小売店で、商品の販売と同時に商品名・数量・金額などをレジに設置しているバーコードリーダなどで読み取り、情報を多角的に分析して経営活動に役立てる仕組みである。 |

| エ. | 近接させたデジタル機器やICカードなどの間で、双方向にデータ通信が行える無線通信技術の総称などを指すものであり、交通機関のICカード乗車券やカード型電子マネーなどの商業利用に加え、社員証などにも採用さている。 |

解答:エ

| ア. | USBの説明である。 |

| イ. | BIOS説明である。 |

| ウ. | POSの説明である。 |